Circa sei milioni di router dei clienti Sky Broadband nel Regno Unito sono stati colpiti da una vulnerabilità critica che ha richiesto oltre 17 mesi per implementare una correzione per i clienti.

La vulnerabilità rivelata è un difetto di riassociazione DNS che gli autori delle minacce potrebbero facilmente sfruttare se l’utente non avesse modificato la password di amministratore predefinita, o un attore di minacce potrebbe forzare brute le credenziali.

Il risultato dello sfruttamento sarebbe compromettere la rete domestica del cliente, modificare la configurazione del router e potenzialmente eseguire il pivot su altri dispositivi interni.

L’attacco DNS rebinding sui router Sky

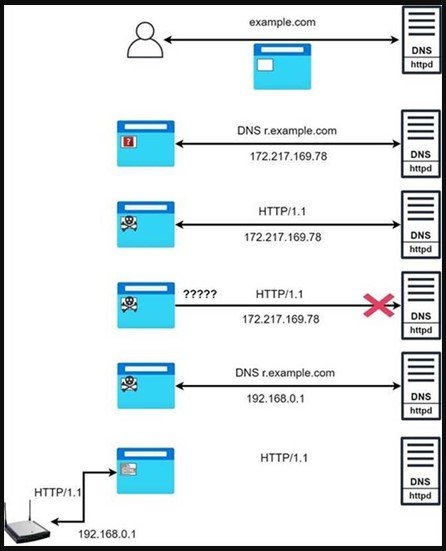

Gli attacchi DNS rebinding vengono utilizzati per aggirare una misura di sicurezza del browser chiamata Same Origin Policy (SOP), che impedisce a un sito di inviare richieste a siti Web diversi dalla propria origine. Questa origine è solitamente il dominio che hai visitato nel browser.

Questa misura di sicurezza è stata introdotta per impedire a un sito Web di rubare cookie da un altro sito, accedere a dati su altri siti o eseguire altri attacchi tra domini.

Poiché SOP si concentra sul nome di dominio piuttosto che sull’indirizzo IP, l’obiettivo è indurre un browser a pensare che uno script stia parlando con il dominio originale, ma in realtà sta parlando con un indirizzo IP interno (127.0.01/192.168.0.1 ).

È qui che entrano in gioco gli attacchi DNS Rebinding e, se condotti correttamente, portano a una serie di attacchi.

Affinché l’attacco funzioni, la vittima deve essere indotta con l’inganno a fare clic su un collegamento dannoso o a visitare un sito Web dannoso. Questo potrebbe essere facilmente fatto da un attore di minacce che invia ai clienti Sky e-mail di phishing, post sui social media, SMS contenenti collegamenti al sito dannoso.

Una volta che la vittima visita il sito, viene visualizzato un iframe che richiede dati da un sottodominio controllato da un aggressore.

Questo script carica quindi un payload JavaScript sull’iframe, che esegue richieste HTTP consecutive al server, con quest’ultimo che risponde con il suo indirizzo IP.

Dopo alcuni secondi, il server smette di rispondere a queste richieste e questo fa scattare la reinizializzazione della connessione del browser al dominio, quindi viene inviata una nuova richiesta DNS.

Tuttavia, questa volta, il server risponde con l’indirizzo IP del target (192.168.0.1), che è il router della vittima.

Poiché il browser pensa di comunicare ancora con il dominio di origine, consentirà allo script del sito Web remoto di inviare richieste all’indirizzo IP interno del router (192.168.0.1).

Fonte: PenTestPartners

“Dopo che è stata stabilita la connessione dal payload JavaScript al router di destinazione, l’attaccante può comunicare con il server Web interno e può effettuare richieste che modificano le impostazioni nello stesso modo in cui normalmente avverrebbe da un browser Web client”, ha spiegato PenTestPartners in il loro rapporto .

Utilizzando questa vulnerabilità, i ricercatori hanno creato un exploit PoC che potrebbe eseguire una serie di attività dannose sul router, tra cui:

- Accedi come amministratore con le credenziali di default (utente: admin – password: sky)

- Modifica la password amministratore (necessaria per abilitare la gestione remota)

- Raccogli e visualizza il nome SSID e la password WPA2

- Abilita la gestione remota

Una dimostrazione di questo exploit può essere vista nel video qui sotto creato da PenTestPartners come parte del loro rapporto.

- Sky Hub 3, 3.5, and Booster 3 (ER110, ER115, EE120)

- Sky Hub 2 and booster 2 (SR102, SB601)

- Sky Hub (SR101)

- Sky Hub 4 and Booster 4 (SR203, SE210) – limited impact due to shipping these with random passwords

La correzione ha richiesto 17 mesi per essere implementata

Il team di PenTestPartners ha riportato le proprie scoperte l’11 maggio 2020 e Sky ha riconosciuto il problema e ha fissato una data di fissazione per novembre 2020.

Era oltre i 90 giorni standard di divulgazione della vulnerabilità, ma i ricercatori l’hanno accettata senza obiezioni poiché l’ISP aveva a che fare con oneri di traffico insoliti a causa del blocco COVID-19.

La patch di correzione non è mai arrivata e Sky alla fine ha rivisto il piano, promettendo di riparare il 50% dei modelli interessati entro maggio 2021, cosa che è stata soddisfatta.

Con l’altra metà ancora vulnerabile e PenTestPartners che riteneva che Sky non stesse agendo con molta urgenza, i ricercatori hanno contattato la stampa ad agosto per esercitare ulteriore pressione.

Alla fine, il 22 ottobre 2021, Sky ha inviato un’e-mail per dire che Sky aveva riparato il 99% di tutti i router vulnerabili tramite un aggiornamento.

Sono trascorsi oltre 17 mesi dalla divulgazione iniziale, lasciando gli utenti vulnerabili agli attacchi di rebinding DNS durante un periodo in cui molti di loro lavoravano da casa.