I ricercatori dell’Università di Darmstadt, Brescia, del CNIT e del Secure Mobile Networking Lab, hanno pubblicato un documento che dimostra che è possibile estrarre password e manipolare il traffico su un chip WiFi prendendo di mira il componente Bluetooth di un dispositivo.

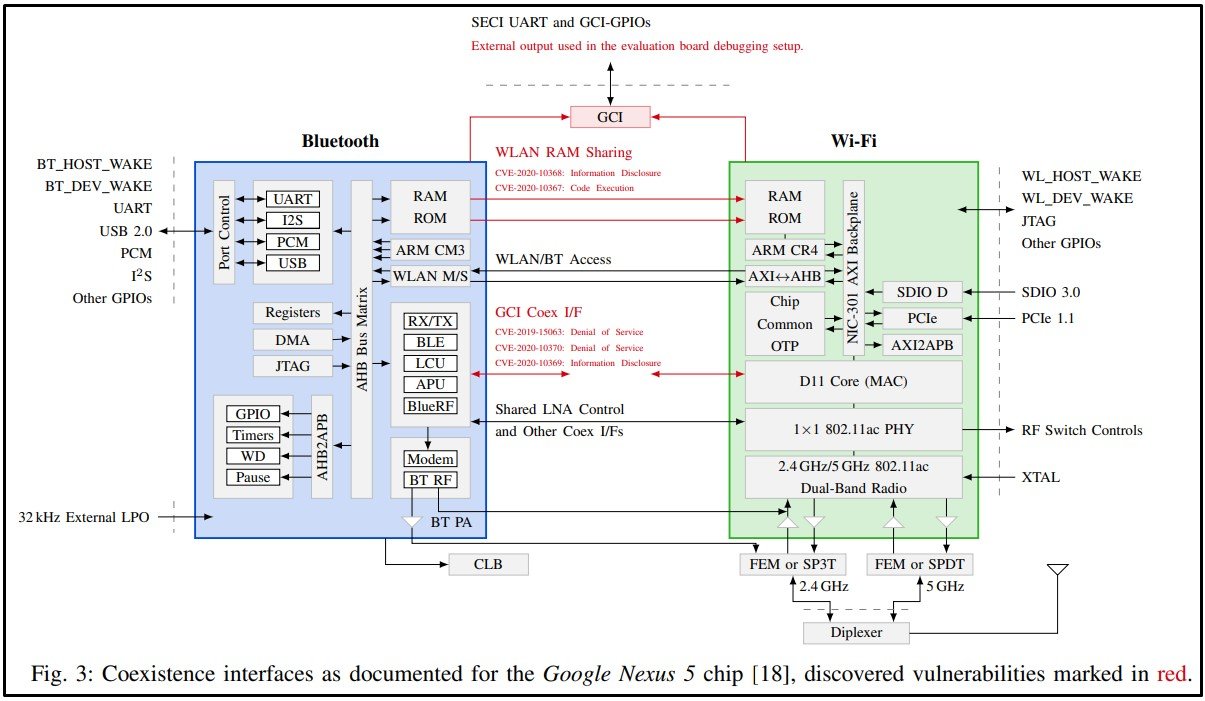

I moderni dispositivi elettronici di consumo come gli smartphone sono dotati di SoC con componenti Bluetooth, WiFi e LTE separati, ciascuno con la propria implementazione di sicurezza dedicata.

Tuttavia, questi componenti spesso condividono le stesse risorse, come l’antenna o lo spettro wireless.

Questa condivisione delle risorse mira a rendere i SoC più efficienti dal punto di vista energetico e fornire loro un throughput più elevato e una bassa latenza nelle comunicazioni.

Come i ricercatori spiegano in dettaglio nel documento pubblicato di recente, è possibile utilizzare queste risorse condivise come ponti per lanciare attacchi di escalation laterale dei privilegi attraverso i confini dei chip wireless.

Le implicazioni di questi attacchi includono l’esecuzione di codice, la lettura della memoria e la negazione del servizio.

Fonte: Arxiv.org

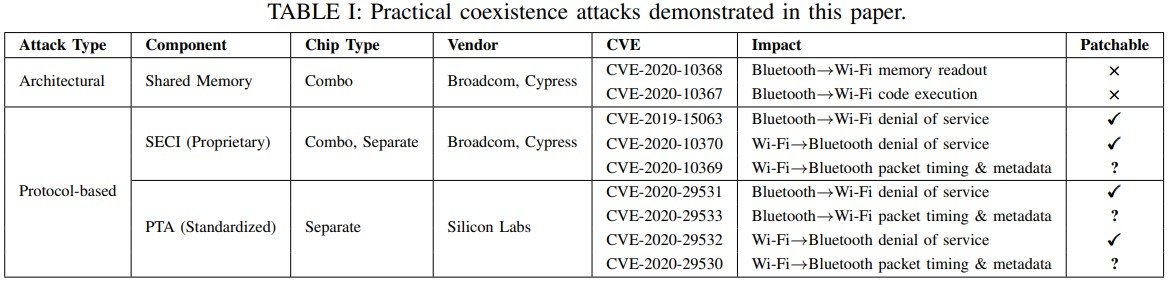

Molteplici falle nell’architettura e nel protocollo

Per sfruttare queste vulnerabilità, i ricercatori hanno prima dovuto eseguire l’esecuzione del codice sul chip Bluetooth o WiFi. Sebbene ciò non sia molto comune, in passato sono state scoperte vulnerabilità legate all’esecuzione di codice in modalità remota che interessano Bluetooth e WiFi .

Una volta che i ricercatori hanno ottenuto l’esecuzione del codice su un chip, potrebbero eseguire attacchi laterali sugli altri chip del dispositivo utilizzando risorse di memoria condivise.

Nel loro articolo, i ricercatori spiegano come potrebbero eseguire il denial of service OTA (Over-the-Air), l’esecuzione del codice, estrarre le password di rete e leggere i dati sensibili sui chipset di Broadcom, Cypress e Silicon Labs.

Fonte: Arxiv.org

A queste vulnerabilità sono stati assegnati i seguenti CVE:

- CVE-2020-10368: perdita di dati non crittografati WiFi (architettura)

- CVE-2020-10367: Esecuzione codice Wi-Fi (architetturale)

- CVE- 2019-15063: Denial of Service Wi-Fi (protocollo)

- CVE-2020-10370: Denial of Service Bluetooth (protocollo)

- CVE-2020-10369: perdita di dati Bluetooth (protocollo)

- CVE-2020-29531: negazione del servizio Wi-Fi (protocollo)

- CVE-2020-29533: Perdita di dati WiFi (protocollo)

- CVE-2020-29532: Denial of Service Bluetooth (protocollo)

- CVE-2020-29530: perdita di dati Bluetooth (protocollo)

Alcuni dei difetti di cui sopra possono essere risolti solo da una nuova revisione hardware, quindi gli aggiornamenti del firmware non possono correggere tutti i problemi di sicurezza identificati.

Ad esempio, i difetti che si basano sulla condivisione della memoria fisica non possono essere risolti da aggiornamenti di sicurezza di alcun tipo.

In altri casi, mitigare i problemi di sicurezza come la tempistica dei pacchetti e i difetti dei metadati comporterebbe gravi cali delle prestazioni di coordinamento dei pacchetti.

Impatto e rimedio

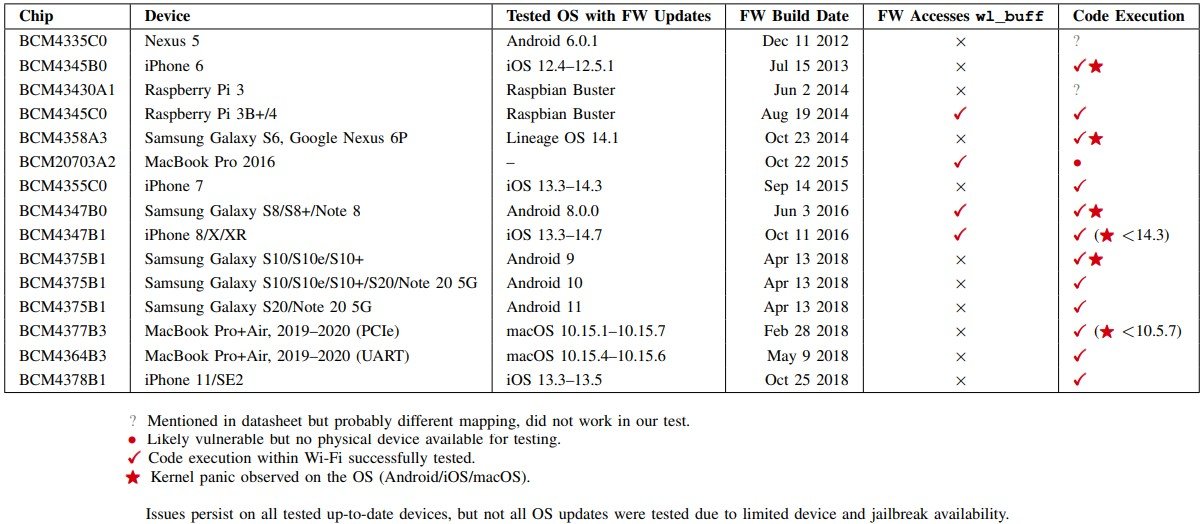

I ricercatori hanno esaminato i chip prodotti da Broadcom, Silicon Labs e Cypress, che si trovano all’interno di miliardi di dispositivi elettronici.

Tutti i difetti sono stati segnalati in modo responsabile ai fornitori di chip e alcuni hanno rilasciato aggiornamenti di sicurezza ove possibile.

Molti però non hanno affrontato i problemi di sicurezza, perché non supportano più i prodotti interessati o perché una patch del firmware è praticamente irrealizzabile.

Fonte: Arxiv.org

A partire da novembre 2021, più di due anni dopo aver segnalato il primo bug di coesistenza, gli attacchi di coesistenza, inclusa l’esecuzione di codice, funzionano ancora sui chip Broadcom aggiornati. Ancora una volta, questo mette in evidenza quanto siano difficili da risolvere questi problemi nella pratica.

Cypress ha rilasciato alcune correzioni a giugno 2020 e ha aggiornato lo stato a ottobre come segue:

- Affermano che la funzione RAM condivisa che causa l’esecuzione del codice è stata “abilitata solo dagli strumenti di sviluppo per testare le piattaforme di telefoni cellulari”. Hanno in programma di rimuovere il supporto dello stack per questo in futuro.

- La perdita di informazioni sui tasti viene considerata risolta senza una patch perché “i pacchetti della tastiera possono essere identificati con altri mezzi”.

- La resistenza al DoS non è stata ancora risolta ma è in fase di sviluppo. Per questo, “Cypress prevede di implementare una funzione di monitoraggio negli stack WiFi e Bluetooth per consentire una risposta del sistema a modelli di traffico anormali”.

Secondo i ricercatori, tuttavia, la risoluzione dei problemi identificati è stata lenta e inadeguata e l’aspetto più pericoloso dell’attacco rimane in gran parte irrisolto.

“Gli attacchi via etere tramite il chip Bluetooth non sono mitigati dalle patch attuali. Solo il demone Bluetooth dell’interfaccia→il chip Bluetooth è rafforzato, non l’interfaccia RAM condivisa che abilita l’esecuzione del codice del chip Bluetooth→del chip WiFi. È importante notare che l’interfaccia demone→chip non è mai stata progettata per essere sicura contro gli attacchi.” – legge l’elaborato tecnico .

“Ad esempio, la patch iniziale potrebbe essere bypassata con un overflow dell’interfaccia UART (CVE-2021-22492) nel firmware del chip fino a una patch recente, che è stata applicata almeno da Samsung nel gennaio 2021. Inoltre, durante la scrittura sulla RAM Bluetooth tramite questa interfaccia è stata disabilitata sui dispositivi iOS, l’iPhone 7 su iOS 14.3 consentirebbe comunque a un altro comando di eseguire indirizzi arbitrari nella RAM.”

Nel frattempo, e finché questi problemi relativi all’hardware rimarranno irrisolti, si consiglia agli utenti di seguire queste semplici misure di protezione:

- Eliminare accoppiamenti di dispositivi Bluetooth non necessari,

- Rimuovi le reti WiFi inutilizzate dalle impostazioni

- Usa il cellulare invece del Wi-Fi negli spazi pubblici.

Come nota finale, diremmo che le risposte alle patch favoriscono i modelli di dispositivi più recenti, quindi l’aggiornamento a un gadget più recente che il fornitore supporta attivamente è sempre una buona idea dal punto di vista della sicurezza.