Il diffuso malware noto come Qbot (alias Qakbot o QuakBot) è tornato di recente ad attacchi alla velocità della luce e, secondo gli analisti, bastano circa 30 minuti per rubare dati sensibili dopo l’infezione iniziale.

Secondo un nuovo rapporto di The DFIR Report , Qbot stava eseguendo questi rapidi attacchi di sottrazione di dati nell’ottobre 2021 e ora sembra che gli attori delle minacce dietro di esso siano tornati a tattiche simili.

In particolare, gli analisti riferiscono che gli avversari impiegano mezz’ora per rubare i dati del browser e le e-mail da Outlook e 50 minuti prima di passare a una workstation adiacente.

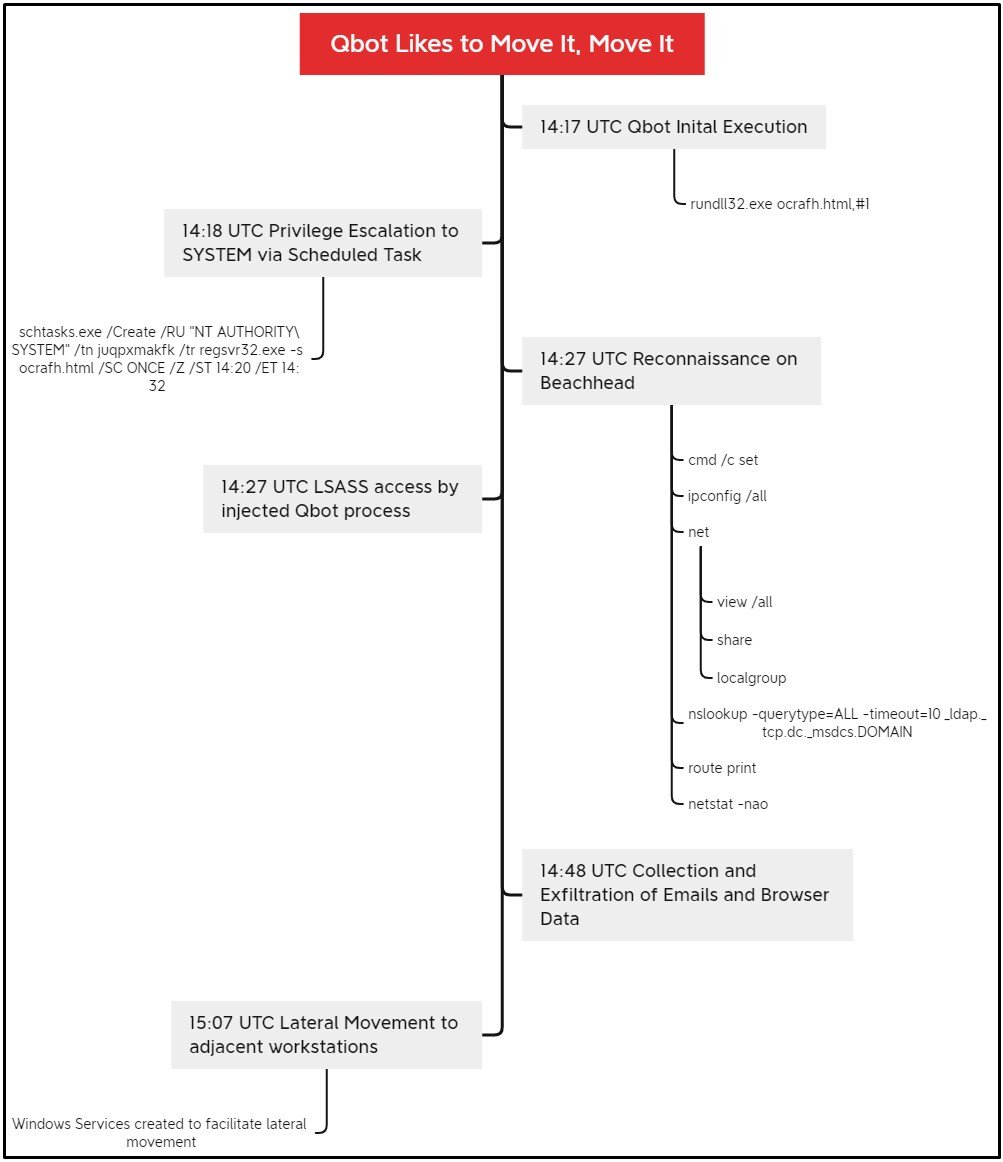

La cronologia di un attacco

Come mostrato nel diagramma seguente dal rapporto del ricercatore, Qbot si muove rapidamente per eseguire l’escalation dei privilegi immediatamente dopo un’infezione, mentre una scansione di ricognizione a tutti gli effetti avviene entro dieci minuti.

Fonte: The DFIR Report

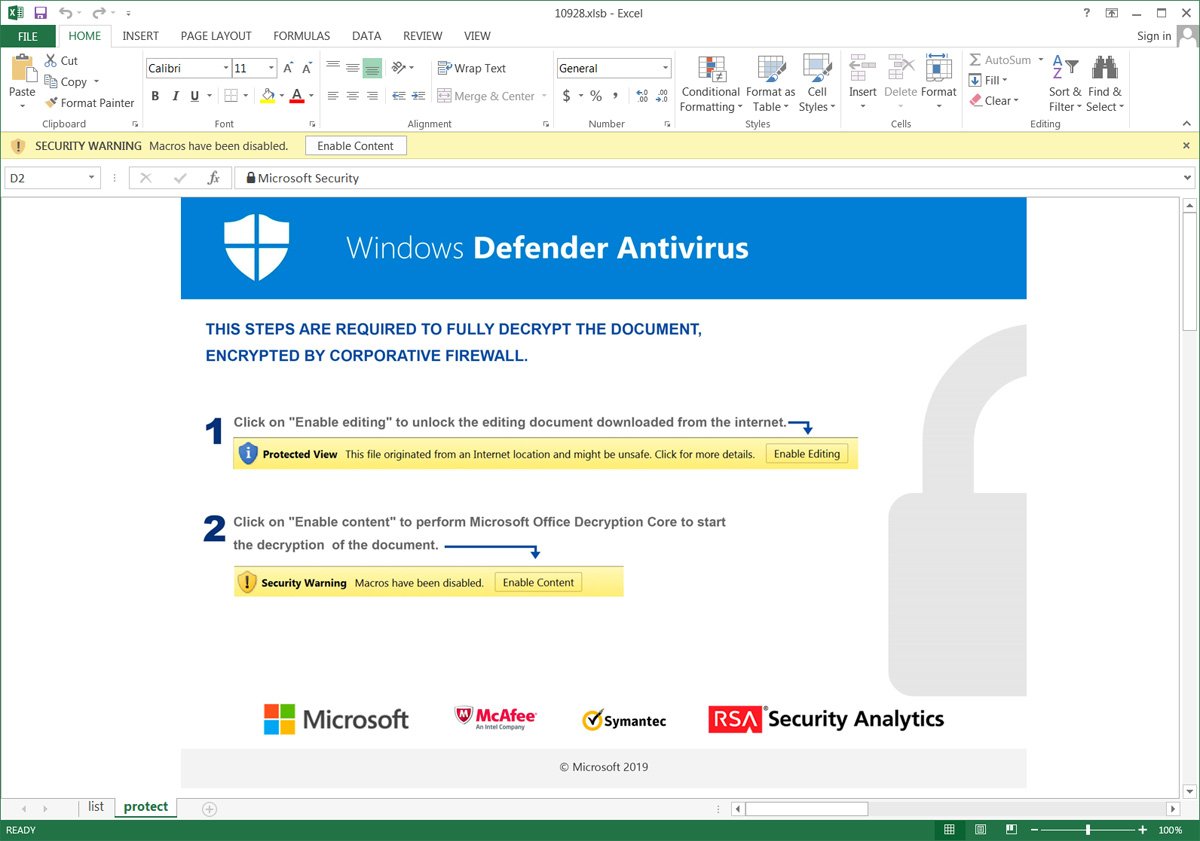

L’accesso iniziale per le infezioni Qbot viene in genere ottenuto tramite e-mail di phishing con attacchi dannosi, come documenti Excel (XLS) che utilizzano una macro per rilasciare il caricatore DLL sul computer di destinazione.

Storicamente, BleepingComputer ha visto le campagne di phishing di Qbot utilizzare vari modelli di documenti dannosi. Ad esempio, un modello di documento finge di essere un avviso di “Windows Defender Antivirus”, fornendo istruzioni sull’abilitazione delle macro.

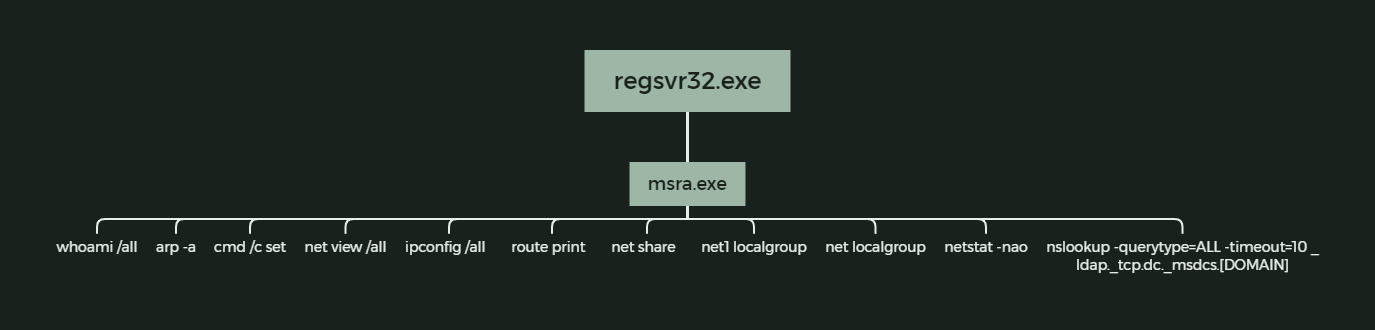

Una volta avviato, il payload della DLL Qbot verrà iniettato e lanciato in applicazioni Windows legittime per eludere il rilevamento, come MSRA.exe e Mobsync.exe. Ad esempio, nell’analisi di The DFIR Report, Qbot è stato inserito in MSRA.exe e quindi ha creato un’attività pianificata per l’elevazione dei privilegi.

Inoltre, il malware aggiunge la DLL Qbot all’elenco di esclusione di Microsoft Defender, quindi non verrà rilevato quando si verifica l’iniezione in msra.exe.

Fonte: rapporto DFIR

Il malware ruba le email in mezz’ora dopo l’esecuzione iniziale, che vengono poi comunemente utilizzate per futuri attacchi di phishing della catena di riproduzione .

I ricercatori notano che Qbot ruberà anche le credenziali di Windows scaricando la memoria del processo LSASS (Local Security Authority Server Service) e rubando dai browser web. Queste credenziali possono quindi essere utilizzate per diffondersi lateralmente ad altri dispositivi sulla rete.

Il rapporto DFIR afferma che sono stati necessari in media solo cinquanta minuti per il dump delle credenziali dopo la prima esecuzione del malware.

Il movimento laterale avviene rapidamente, quindi se non c’è una segmentazione della rete per proteggere le workstation, la situazione diventa molto difficile per le squadre di difesa.

L’impatto di questi rapidi attacchi non si limita alla perdita di dati, poiché in passato è stato anche osservato che Qbot rilascia payload di ransomware su reti aziendali compromesse.

Le bande di ransomware note per aver collaborato con Qbot per l’accesso iniziale alle reti aziendali includono REvil, Egregor , ProLock e MegaCortex .

Un’infezione versatile

Un rapporto Microsoft di dicembre 2021 ha catturato la versatilità degli attacchi Qbot , rendendo più difficile valutare accuratamente la portata delle sue infezioni.

Tuttavia, indipendentemente dal modo in cui un’infezione Qbot si sviluppa con precisione, è essenziale tenere presente che quasi tutti iniziano con un’e-mail, quindi questo è il principale punto di accesso che le organizzazioni devono rafforzare.

L’annuncio odierno di Microsoft che bloccherà le macro nei documenti scaricati per impostazione predefinita rimuovendo i pulsanti “Abilita contenuto” e “Abilita modifica” contribuirà notevolmente a proteggere gli utenti dagli attacchi di phishing Qbot.