Il plugin di WordPress chiamato WP HTML Mail, installato su oltre 20.000 siti, è vulnerabile a un difetto di gravità elevata che può portare all’iniezione di codice e alla distribuzione di e-mail di phishing convincenti.

“WP HTML Mail” è un plug-in utilizzato per la progettazione di e-mail personalizzate, notifiche di moduli di contatto e messaggi generalmente personalizzati che le piattaforme online inviano al proprio pubblico.

Il plugin è compatibile con WooCommerce, Ninja Forms, BuddyPress e altri. Sebbene il numero di siti che lo utilizzano non sia grande, molti hanno un vasto pubblico, consentendo al difetto di interessare un numero significativo di utenti di Internet.

Secondo un rapporto del team di Threat Intelligence di Wordfence, un attore non autenticato potrebbe sfruttare il difetto identificato come “CVE-2022-0218” per modificare il modello di posta elettronica in modo che contenga dati arbitrari a scelta dell’attaccante.

Inoltre, gli attori delle minacce possono utilizzare la stessa vulnerabilità per inviare e-mail di phishing a chiunque sia registrato sui siti compromessi.

Endpoint API non protetti

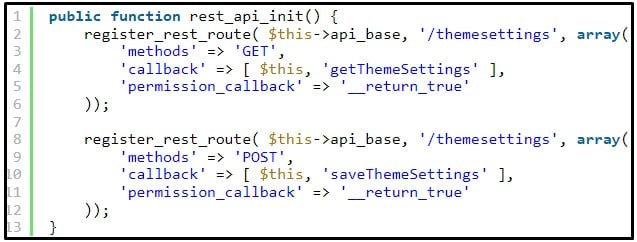

Il problema risiede nella registrazione del plug-in di due route REST-API utilizzate per recuperare e aggiornare le impostazioni del modello di posta elettronica.

Questi endpoint API non sono adeguatamente protetti dall’accesso non autorizzato, quindi anche gli utenti non autenticati possono chiamare ed eseguire le funzioni.

Come spiega in dettaglio Wordfence nella sua relazione :

Il plug-in registra l’endpoint /themesettings, che chiama la funzione saveThemeSettings o getThemeSettings a seconda del metodo di richiesta.

L’endpoint REST-API utilizzava la funzione permit_callback, tuttavia era impostato su __return_true, il che significava che non era richiesta l’autenticazione per eseguire le funzioni.

Pertanto, qualsiasi utente ha avuto accesso per eseguire l’endpoint REST-API per salvare le impostazioni del tema dell’e-mail o recuperare le impostazioni del tema dell’e-mail.

Fonte: Wordfence

Oltre alla possibilità di attacchi di phishing, un avversario potrebbe anche iniettare JavaScript dannoso nel modello di posta, che verrebbe eseguito ogni volta che l’amministratore del sito accede all’editor di posta HTML.

Ciò potrebbe potenzialmente aprire la strada all’aggiunta di nuovi account amministratore, reindirizzare i visitatori del sito a siti di phishing, inserire backdoor nei file del tema e persino completare l’acquisizione del sito.

Divulgazione e correzione

Wordfence ha scoperto e divulgato la vulnerabilità allo sviluppatore del plug-in il 23 dicembre 2021, ma ha ricevuto una risposta solo il 10 gennaio 2022.

L’aggiornamento per la sicurezza che ha risolto la vulnerabilità è arrivato il 13 gennaio 2022, con il rilascio della versione 3.1.

Pertanto, si consiglia a tutti i proprietari e gli amministratori di siti WordPress di verificare che stiano eseguendo l’ultima versione del plug -in ” WP HTML Mail” .