IKEA sta combattendo un attacco informatico in corso in cui gli attori delle minacce prendono di mira i dipendenti in attacchi di phishing interni utilizzando e-mail a catena di risposta rubate.

Un attacco e-mail a catena di risposta si verifica quando gli autori delle minacce rubano l’e-mail aziendale legittima e quindi rispondono con collegamenti a documenti dannosi che installano malware sui dispositivi dei destinatari.

Poiché le e-mail della catena di risposta sono e-mail legittime di un’azienda e vengono comunemente inviate da account e-mail compromessi e server interni, i destinatari si fideranno dell’e-mail ed è più probabile che aprano i documenti dannosi.

IKEA alle prese con un attacco in corso

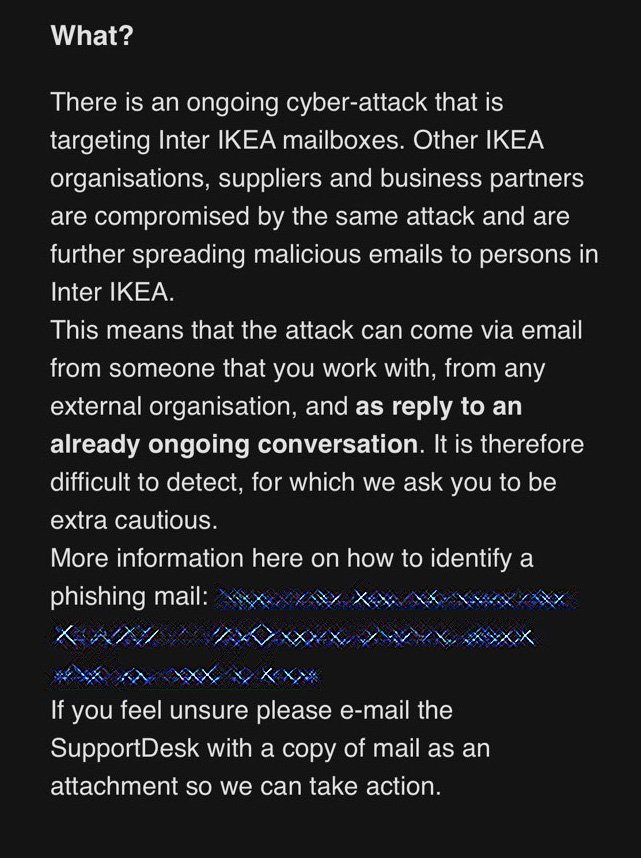

Nelle e-mail interne visualizzate da BleepingComputer, IKEA avverte i dipendenti di un attacco informatico di phishing a catena di risposta in corso che prende di mira le cassette postali interne. Queste e-mail vengono inviate anche da altre organizzazioni IKEA e partner commerciali compromessi.

“C’è un attacco informatico in corso che prende di mira le cassette postali di Inter IKEA. Altre organizzazioni, fornitori e partner commerciali IKEA sono stati compromessi dallo stesso attacco e stanno diffondendo ulteriormente e-mail dannose a persone di Inter IKEA”, ha spiegato un’e-mail interna inviata a IKEA dipendenti e visto da BleepingComputer.

“Ciò significa che l’attacco può arrivare via e-mail da qualcuno con cui lavori, da qualsiasi organizzazione esterna, e come risposta a conversazioni già in corso. È quindi difficile da rilevare, per cui ti chiediamo di essere più cauto.”

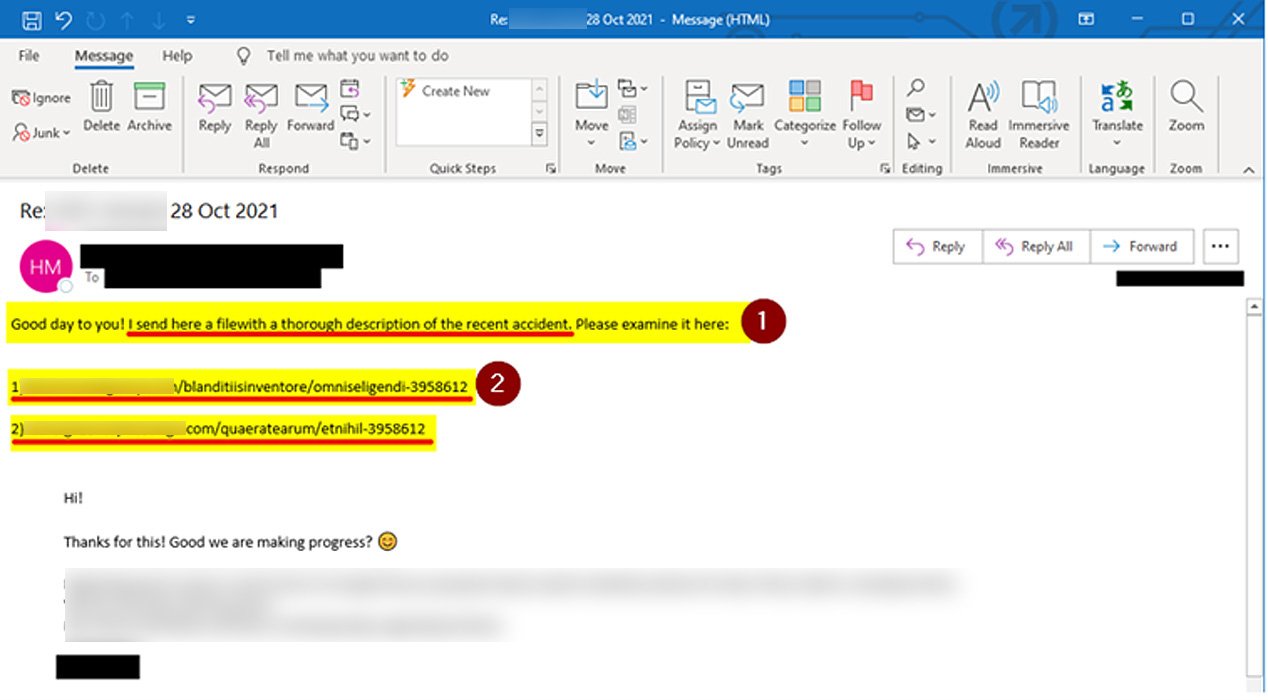

I team IT di IKEA avvertono i dipendenti che le e-mail della catena di risposta contengono collegamenti con sette cifre alla fine e hanno condiviso un’e-mail di esempio, come mostrato di seguito. Inoltre, ai dipendenti viene detto di non aprire le e-mail, indipendentemente da chi le ha inviate, e di segnalarle immediatamente al reparto IT.

Ai destinatari viene anche detto di comunicare al mittente delle e-mail tramite la chat di Microsoft Teams di segnalare le e-mail.

Gli attori delle minacce hanno recentemente iniziato a compromettere i server Microsoft Exchange interni utilizzando le vulnerabilità ProxyShell e ProxyLogin per eseguire attacchi di phishing.

Una volta ottenuto l’accesso a un server, utilizzano i server Microsoft Exchange interni per eseguire attacchi a catena di risposta contro i dipendenti che utilizzano e-mail aziendali rubate.

Poiché le e-mail vengono inviate da server interni compromessi e catene di e-mail esistenti, esiste un livello più elevato di fiducia che le e-mail non siano dannose.

C’è anche la preoccupazione che i destinatari possano rilasciare le e-mail di phishing dannose dalla quarantena, pensando che siano stati catturati nei filtri per errore. Per questo motivo, stanno disabilitando la possibilità per i dipendenti di rilasciare e-mail fino alla risoluzione dell’attacco.

“I nostri filtri e-mail possono identificare alcune delle e-mail dannose e metterle in quarantena. A causa di ciò l’e-mail potrebbe essere una risposta a una conversazione in corso, è facile pensare che il filtro e-mail abbia commesso un errore e abbia rilasciato l’e-mail dalla quarantena. Siamo quindi fino a nuovo avviso disabilitando la possibilità per tutti di rilasciare e-mail dalla quarantena”, ha comunicato IKEA ai dipendenti.

Sebbene IKEA non abbia risposto alle nostre e-mail sull’attacco e non abbia rivelato ai dipendenti se i server interni sono stati compromessi, sembra che stiano soffrendo di un attacco simile.

Attacco utilizzato per diffondere Emotet o Qbot trojan

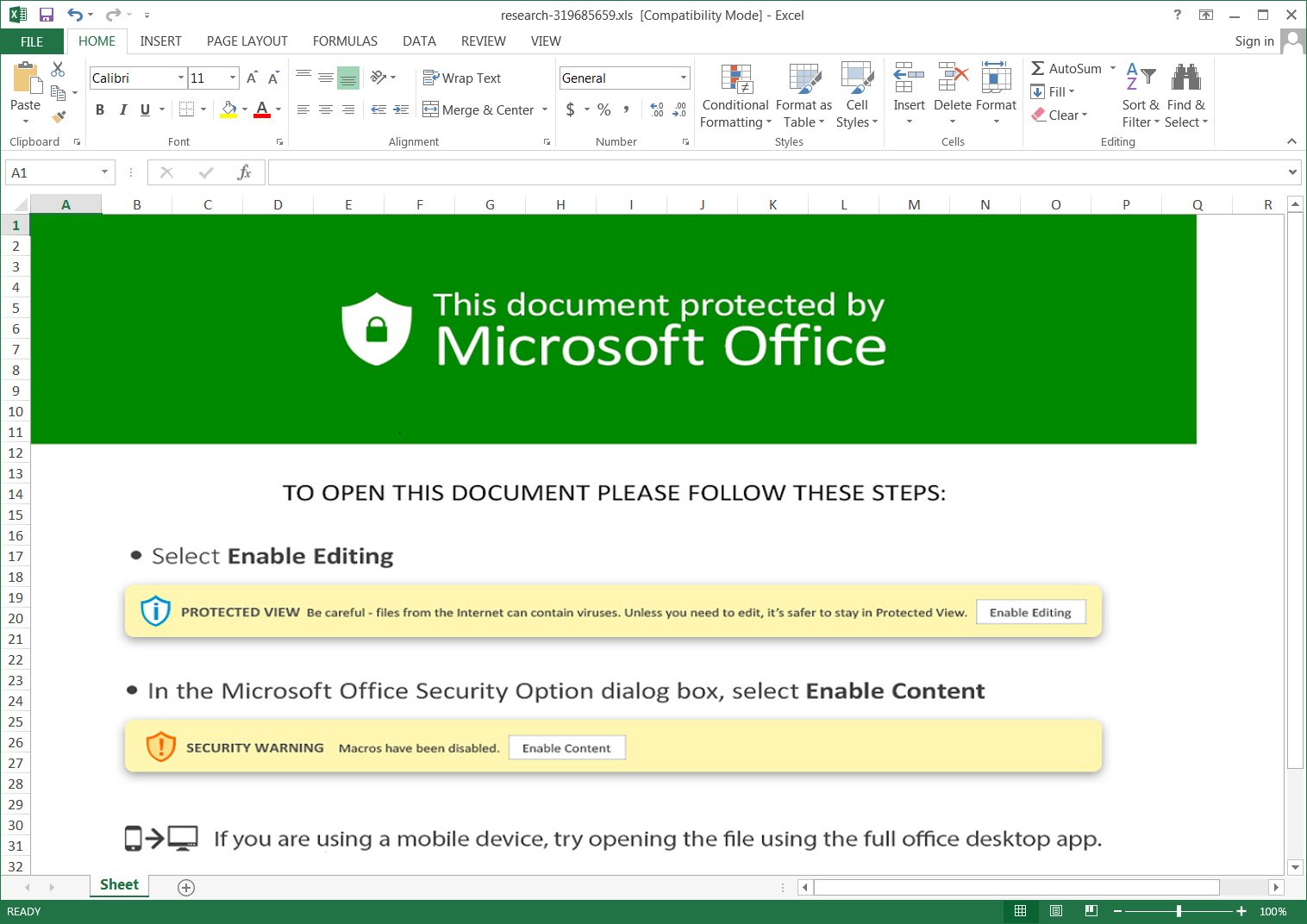

Quando si visitano questi URL, un browser verrà reindirizzato a un download chiamato “charts.zip” che contiene un documento Excel dannoso. Questo allegato indica ai destinatari di fare clic sui pulsanti “Abilita contenuto” o “Abilita modifica” per visualizzarlo correttamente, come mostrato di seguito.

Dopo aver fatto clic su questi pulsanti, verranno eseguite macro dannose che scaricano file denominati “besta.ocx”, “bestb.ocx” e “bestc.ocx” da un sito remoto e li salvano nella cartella C:\Datop.

Questi file OCX vengono rinominati DLL e vengono eseguiti utilizzando il comando regsvr32.exe per installare il payload del malware.

Le campagne che utilizzano questo metodo sono state viste installando il trojan Qbot (noto anche come QakBot e Quakbot) e possibilmente Emotet sulla base di un invio di VirusTotal.

I trojan Qbot ed Emotet portano entrambi a un’ulteriore compromissione della rete e, infine, alla distribuzione di ransomware su una rete violata.

A causa della gravità di queste infezioni e della probabile compromissione dei propri server Microsoft Exchange, IKEA sta trattando questo incidente di sicurezza come un attacco informatico significativo che potrebbe potenzialmente portare a un attacco molto più distruttivo