Non solo le minacce online si sono moltiplicate nel corso degli anni, ma anche gli standard di Sicurezza hanno alzato il livello. La sicurezza informatica è diventata un’armatura non negoziabile che protegge le nostre informazioni personali, i dati sensibili e le attività online da potenziali vulnerabilità. A proposito, potresti esserti imbattuto nel termine DMZ, ovvero zona demilitarizzata. Sei curioso di sapere cos’è la DMZ, il suo scopo e i vantaggi e gli svantaggi che comporta? Ne discuteremo tutto nell’articolo di oggi, entriamo subito nel merito.

Cos’è la DMZ e il suo scopo nel networking?

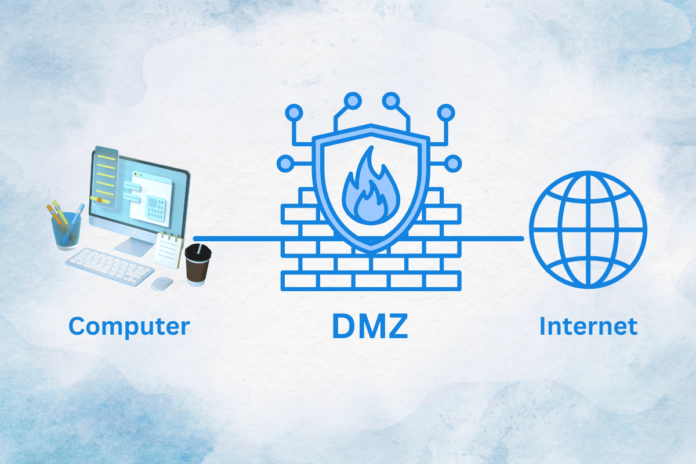

La zona dematerializzata (DMZ) è una configurazione di rete o un’architettura di rete utilizzata nella sicurezza informatica, che non appartiene a nessuna delle reti che limita. Puoi descriverlo come uno spazio nascosto, né sicuro come la rete interna né rischioso come l’Internet pubblica. Protegge la rete locale (LAN) interna di un’organizzazione dal traffico non autorizzato.

La DMZ funge da buffer di sicurezza tra la propria intranet affidata e la sua rete esterna non attendibile. Internet. È progettato per ospitare servizi che devono essere accessibili dalla rete Internet aperta. Mira a consentire all’organizzazione di accedere a reti non attendibili, mantenendo allo stesso tempo la rete privata protetta da potenziali minacce alla sicurezza. Quindi, funge da punto di controllo che consente il passaggio sicuro di alcuni dati mentre ne blocca altri.

Esistono vari scopi utilizzati da DMZ, alcuni dei quali sono i seguenti:

- Migliora la sicurezza della rete: DMZ crea un ulteriore livello di sicurezza della rete. In caso di violazione della sicurezza, l’impatto e il rischio per la rete interna vengono ridotti poiché l’accesso dell’intruso è limitato alla DMZ.

- Isolati dei servizi rivolti al pubblico: La DMZ funziona come una barriera tra la rete interna ed esterna e fornisce un ambiente controllato e isolato. Riduce il rischio di accesso non autorizzato ai dati sensibili e garantisce che gli utenti possano accedere ai servizi rivolti al pubblico senza interagire direttamente con la rete interna.

- Protegge le risorse interne: Protegge le risorse interne dell’azienda, inclusi database, dati utente e informazioni riservate, dall’accesso diretto a Internet. Anche se un servizio nella DMZ viene compromesso, il potenziale danno alla rete interna è minimo.

- Ospita Servizi Pubblici: Servizi pubblici come server Web, server di Posta Elettronica e server DNS vengono spesso collocati nella DMZ per prevenire violazioni della sicurezza. Inoltre, poiché le organizzazioni spesso hanno bisogno di fornire accesso a determinati servizi a partner, fornitori o clienti esterni, DMZ controlla l’accesso senza esporre la rete interna.

- Zonizzazione di sicurezza: La DMZ consente la creazione di zone di sicurezza all’interno della rete: la rete esterna non attendibile, la DMZ semi-attendibile e la rete interna attendibile. È possibile definire controlli e policy di accesso in base al livello di attendibilità e sensibilità delle risorse.

Quali sono i vantaggi e gli svantaggi della DMZ?

A questo punto hai già un’idea dello scopo e dell’utilizzo di DMZ. Tuttavia, ci sono sicuramente alcuni svantaggi che si presentano come:

- Costo aggiuntivo: La creazione e il mantenimento di una DMZ potrebbero richiedere l’acquisto di Hardware e sicurezza aggiuntivi, il che può aumentare il costo complessivo dell’infrastruttura di rete.

- Nessuna sicurezza assoluta: Migliora la sicurezza ma non offre una difesa completa. Non è infallibile e ha spazio per il compromesso. Poiché i server DMZ non dispongono di protezioni interne, i dipendenti e gli utenti autorizzati possono comunque accedere a dati molto sensibili.

- Complessità per l’accesso interno: L’implementazione della DMZ può essere complessa e richiedere molto tempo. Il routing e l’autenticazione potrebbero essere più difficili per gli utenti interni e pertanto potrebbero richiedere un team IT qualificato.

- Errori di configurazione: Se non configurato correttamente, può introdurre vulnerabilità di sicurezza. Configurazioni errate potrebbero esporre inavvertitamente la rete interna a minacce esterne.

- Ritardi e latenza: A seconda della progettazione e del numero di dispositivi all’interno della DMZ, potrebbe verificarsi una maggiore latenza per i servizi in essa ospitati. Inoltre, il livello di sicurezza aggiuntivo può causare un ritardo (ritardo) durante l’accesso alle risorse archiviate nella DMZ.

- Flessibilità limitata: Per proteggere le risorse interne da posizioni esterne, una DMZ può limitare la possibilità di accedervi.

- Consumo di risorse: I servizi rivolti al pubblico ospitati nella DMZ possono richiedere un uso intensivo delle risorse, che potrebbero altrimenti essere utilizzate per esigenze di rete interna.

Una DMZ è sicura?

La DMZ viene utilizzata per salvaguardare gli host con le maggiori vulnerabilità. Tuttavia, i dati trasferiti su di esso sono meno sicuri. Questo perché gli host DMZ dispongono delle autorizzazioni di accesso ad altri servizi all’interno della rete interna.

Gli host DMZ spesso forniscono servizi estesi agli utenti al di fuori della rete locale. Devono essere inseriti nella rete monitorata a causa del maggiore rischio di attacchi. Se alla fine questi verranno compromessi, il resto della rete sarà salvaguardato.

È corretto abilitare DMZ?

L’abilitazione della DMZ può essere un’utile misura di sicurezza se eseguita correttamente. Tuttavia, non è una decisione da prendere alla leggera. L’abilitazione di una DMZ dipende dalle esigenze specifiche della rete. Di solito si consiglia di utilizzarlo solo se il PC non è in grado di eseguire adeguatamente i programmi Internet davanti al router.

Dovrebbe essere utilizzato come ultima risorsa in quanto potrebbe esporre il dispositivo a diverse minacce alla sicurezza. Puoi disabilitare la protezione firewall del router abilitando l’opzione DMZ, che consente al router di inviare tutto il traffico Internet in entrata al dispositivo scelto.

Qual è la differenza tra il port forwarding e il port triggering?

Inoltro posta crea regole fisse e permanenti per instradare il traffico esterno a dispositivi specifici che lo rendono adatto a servizi che richiedono un accesso continuo, come i server web.

- Crea una mappa di una porta specifica sull’indirizzo IP esterno su un dispositivo interno specifico assegnando un indirizzo IP privato a quel dispositivo.

- Installa applicazioni Internet open source come server Web, server FTP, server di posta elettronica, server di giochi online e altri servizi pubblici sulla rete.

- Ogni dispositivo o servizio che richiede accesso esterno potrebbe richiedere una regola di port forwarding separata.

Post-attivazione apre e chiude dinamicamente le porte esterne in base all’attivazione di eventi, utile per l’accesso temporaneo su richiesta come giochi online e applicazioni peer-to-peer.

- Posiziona il router in cui i PC possono accedere a risorse aperte al di fuori della rete locale o di Internet.

- Chiude automaticamente la porta esterna quando non in uso

- Richiede meno configurazione poiché gestisce automaticamente le porte esterne in base agli scenari