Un nuovo attacco di phishing sta utilizzando i chatbot di Facebook Messenger per impersonare il team di supporto dell’azienda e rubare le credenziali utilizzate per gestire le pagine Facebook.

I chatbot sono programmi che impersonano le persone di supporto dal vivo e sono comunemente usati per fornire risposte a semplici domande o per valutare i casi di assistenza clienti prima che vengano consegnati a un dipendente in tempo reale.

In una nuova campagna scoperta da Trustwave, gli attori delle minacce utilizzano i chatbot per rubare le credenziali ai gestori delle pagine Facebook, comunemente utilizzate dalle aziende per fornire supporto o promuovere i propri servizi.

Chatbot su Facebook Messenger

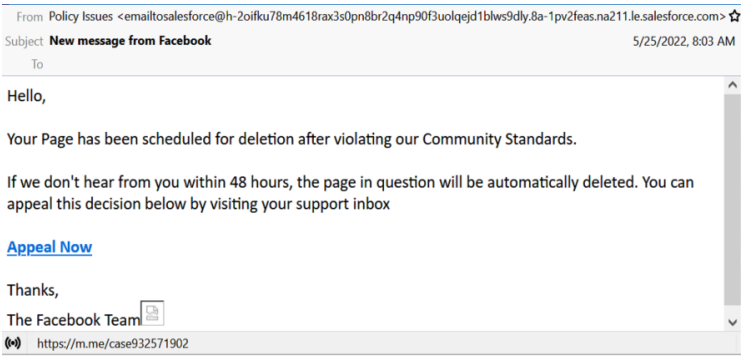

L’attacco di phishing inizia con un’e-mail che informa il destinatario che la sua pagina Facebook ha violato gli standard della community, concedendogli 48 ore per impugnare la decisione, altrimenti la sua pagina verrà eliminata.

Presumibilmente, all’utente viene offerta la possibilità di risolvere il problema nel Centro assistenza di Facebook e, per accedervi, viene invitato a fare clic su un pulsante “Fai ricorso ora”.

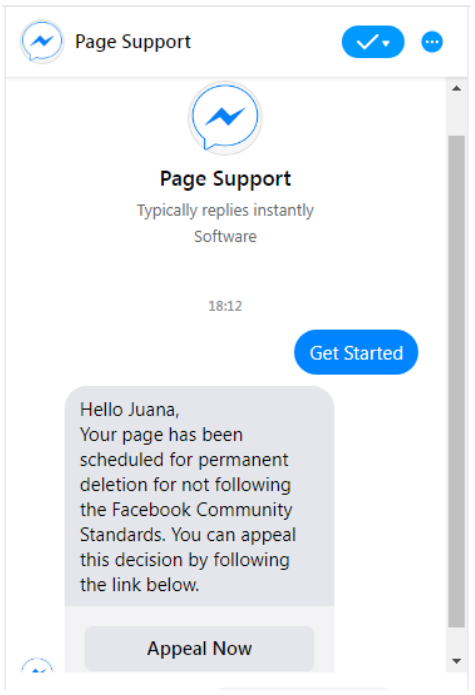

Facendo clic su quel pulsante si porta la vittima a una conversazione su Messenger in cui un chatbot impersona un agente dell’assistenza clienti di Facebook.

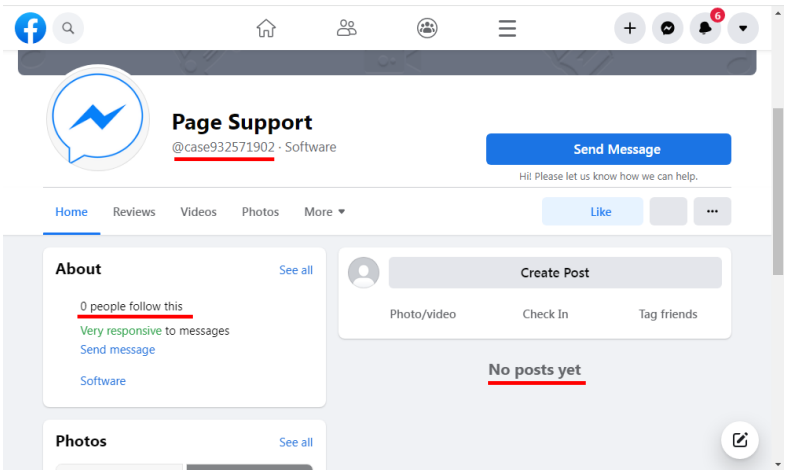

La pagina Facebook associata al chatbot è una pagina aziendale standard con zero follower e nessun post. Tuttavia, se una vittima controllasse il profilo, vedrebbe un messaggio che afferma che il profilo è “Molto reattivo ai messaggi”, indicando che è attivamente utilizzato.

Il chatbot invierà alla vittima un pulsante “Appeal Now” su Messenger, che porta le vittime a un sito Web mascherato da “Posta in arrivo del supporto di Facebook”, ma l’URL non fa parte del dominio di Facebook.

Inoltre, come osserva Trustwave, il numero del caso in quella pagina non corrisponde a quello presentato in precedenza dal chatbot, ma è improbabile che questi dettagli espongano la frode agli utenti in preda al panico.

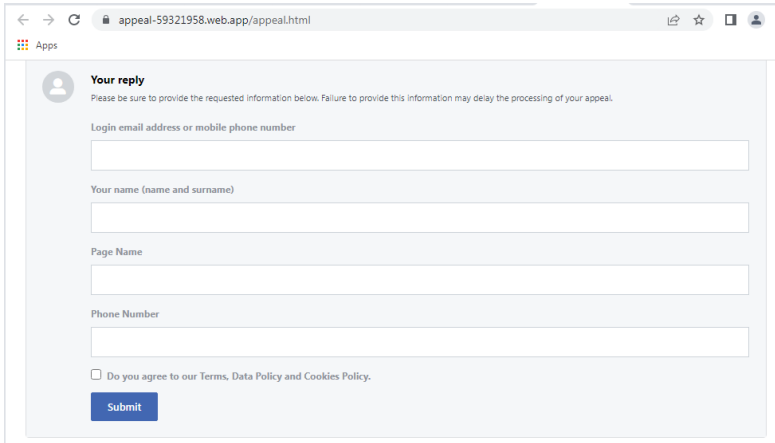

La pagina principale di phishing, mostrata di seguito, richiede agli utenti che desiderano presentare ricorso contro la decisione di eliminazione della pagina di inserire il proprio indirizzo e-mail, nome completo, nome della pagina e numero di telefono.

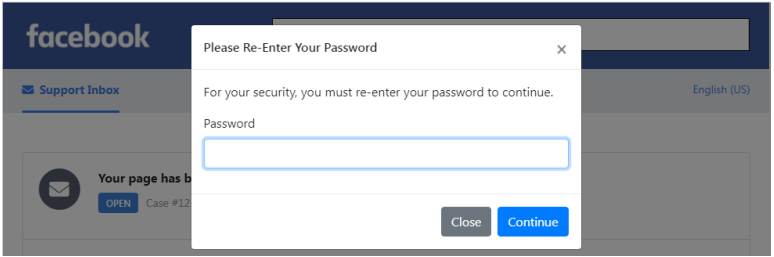

Dopo aver inserito questi dati nei campi e premuto il pulsante “Invia”, viene visualizzato un pop-up che richiede la password dell’account. Successivamente, tutte le informazioni vengono inviate al database dell’attore delle minacce tramite una richiesta POST.

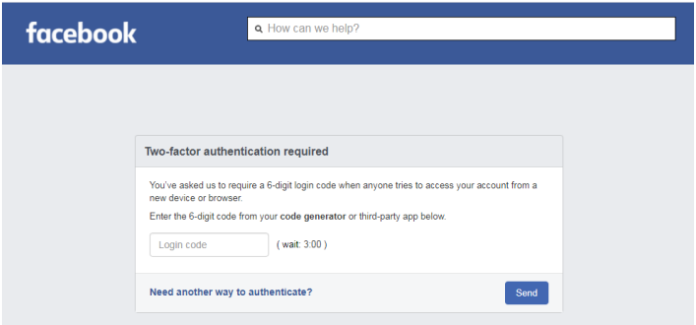

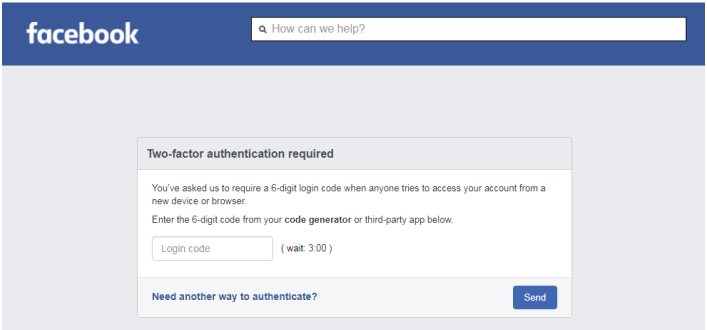

Infine, la vittima viene reindirizzata a una falsa pagina 2FA in cui viene invitata a inserire l’OTP che ha ricevuto tramite SMS al numero di telefono fornito. Quella pagina accetterà qualsiasi cosa, quindi è lì solo per creare un falso senso di legittimità nell’intero processo.

Dopo la verifica, le vittime atterrano su una vera e propria pagina Facebook contenente linee guida sulla proprietà intellettuale e sul copyright che sono presumibilmente rilevanti per la violazione dell’utente.

Poiché l’attacco di phishing è automatizzato, l’effettivo sfruttamento delle credenziali rubate potrebbe avvenire in una fase successiva, quindi gli attori delle minacce devono creare questo falso senso di legittimità nella mente delle vittime per ritardare qualsiasi azione di riparazione della violazione.

Gli attori delle minacce utilizzano sempre più i chatbot negli attacchi di phishing per automatizzare il furto delle credenziali e aumentare il volume delle loro operazioni senza spendere risorse o tempo considerevoli.

Questi tipi di truffe sono più difficili da rilevare, poiché molti siti utilizzano l’intelligenza artificiale e i chatbot come parte delle loro pagine di supporto, facendoli sembrare normali quando si incontrano quando si aprono casi di supporto.

Come sempre, la migliore linea di difesa contro gli attacchi di phishing consiste nell’analizzare gli URL delle pagine che richiedono le credenziali di accesso e, se i domini non corrispondono all’URL normale del sito legittimo, non immettere le credenziali su quel sito.