Un insieme di quattro applicazioni dannose attualmente disponibili su Google Play, lo store ufficiale del sistema Android, stanno indirizzando i siti degli utenti che rubano informazioni sensibili o generano entrate ‘pay-per-click’ per gli operatori.

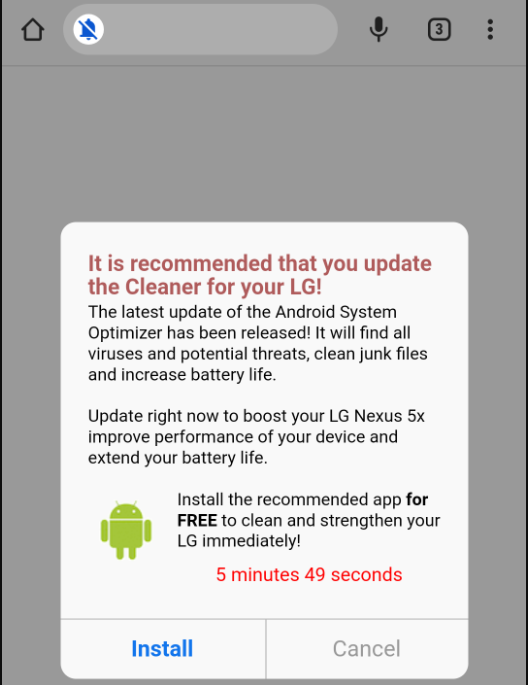

Alcuni di questi siti offrono alle vittime il download di strumenti o aggiornamenti di sicurezza falsi, per indurre gli utenti a installare manualmente i file dannosi.

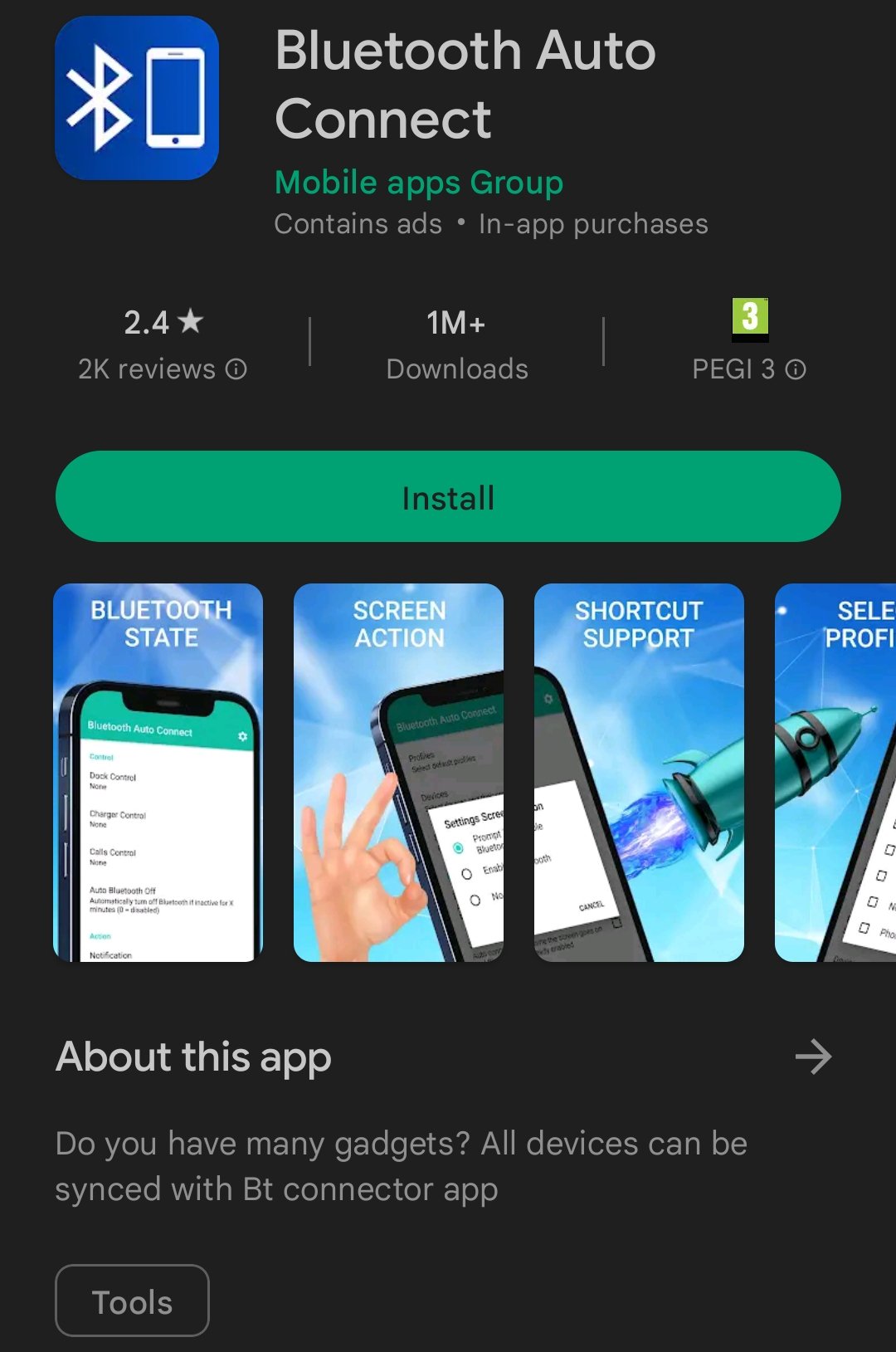

Al momento della pubblicazione, le app sono ancora presenti su Google Play con un account sviluppatore chiamato Mobile apps Group e hanno un totale di installazioni di oltre un milione.

Secondo un rapporto di Malwarebytes , lo stesso sviluppatore è stato esposto due volte in passato per aver distribuito adware su Google Play, ma è stato autorizzato a continuare a pubblicare app dopo aver inviato versioni pulite.

Le quattro app dannose scoperte questa volta sono:

- Bluetooth Auto Connect, con oltre 1.000.000 di installazioni

- Bluetooth App Sender, con oltre 50.000 installazioni

- Driver: Bluetooth, Wi-Fi, USB, con oltre 10.000 installazioni

- Mobile transfer: smart switch, con oltre 1.000 installazioni

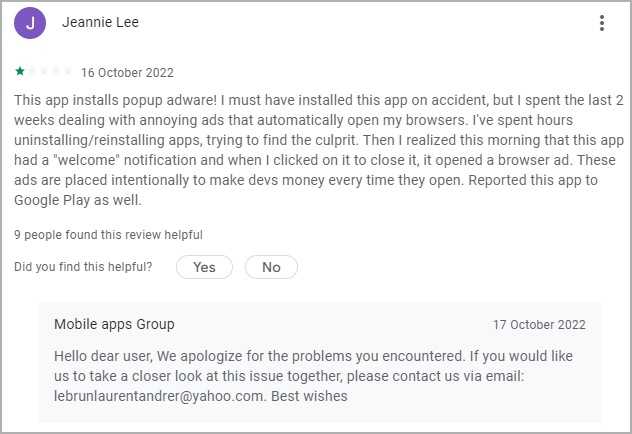

Le app non hanno recensioni favorevoli su Google Play e molti utenti hanno lasciato commenti su annunci intrusivi che si aprono automaticamente nelle nuove schede del browser.

È interessante notare che lo sviluppatore risponde ad alcuni di questi commenti, offrendo di aiutare a risolvere i problemi con gli annunci.

BleepingComputer ha contattato “Mobile apps Group” per richiedere un commento sui risultati dei ricercatori di Malwarebytes, ma non abbiamo ancora ricevuto risposta.

72 ore di ritardo

Monitorando l’attività del software da Mobile apps Group, Malwarebytes ha rilevato che le app hanno un ritardo di 72 ore prima di mostrare il primo annuncio o aprire un collegamento di phishing nel browser web, quindi continuano ad avviare più schede con contenuti simili ogni due ore.

I ricercatori osservano che le nuove schede del browser vengono aperte anche quando il dispositivo è bloccato, quindi quando gli utenti tornano ai loro telefoni dopo un po’, trovano più siti di phishing e annunci aperti.

L’analisi del file Manifest ha rivelato che lo sviluppatore ha cercato di offuscare i registri per le azioni eseguite utilizzando descrittori di registro senza senso come “sdfsdf”.

Sebbene questo metodo funzioni contro gli scanner di codici automatizzati, ha aiutato i ricercatori a individuare le azioni più facilmente.

Per tenere l’adware lontano dal tuo dispositivo, evita di installare app da store Android non ufficiali. La lettura delle recensioni degli utenti, il monitoraggio dell’utilizzo della batteria e l’attività dei dati di rete aiutano anche a determinare se il dispositivo esegue software sospetto. Mantenere attiva la funzione Play Protect di Google è anche un buon modo per mantenere il dispositivo più sicuro.

Se sul tuo dispositivo Android è presente una delle app di cui sopra, ti consigliamo di rimuoverle ed eseguire una scansione completa del sistema utilizzando Play Protect o una suite antivirus mobile di un fornitore affidabile.

BleepingComputer ha anche contattato Google per un commento sulla cronologia degli sviluppatori e sulle loro app attuali e aggiorneremo questa storia non appena avremo notizie.