ESPANSIONE E PROTEZIONE DELL’IDENTITÀ: SFIDA EMERGENTE PER LE AZIENDE

Espansione e protezione dell’identità: ecco la sfida emergente per le aziende che devono gestire quantità crescenti di account e identità, spesso amministrati da più sistemi che non sono sincronizzati tra di loro. Si sa infatti che quando le identità e gli accessi vengono gestiti in modo inadeguato, la superficie di attacco aumenta, e con il moltiplicarsi poi delle relazioni tra dispositivi, attributi, identità e autorizzazioni, diventa sempre più difficile monitorare cosa stiano facendo gli utenti.

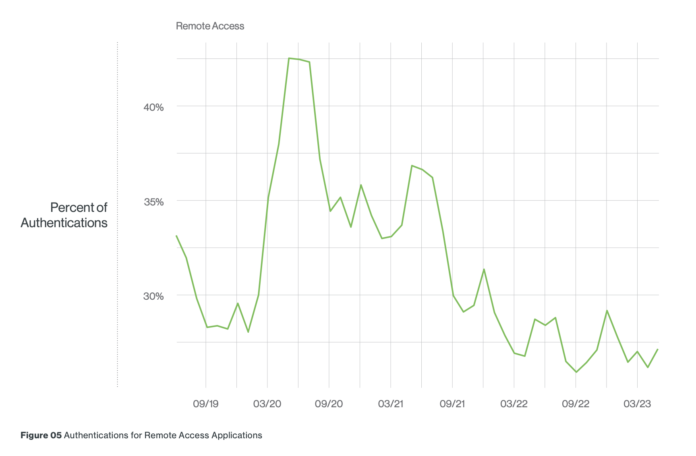

CHE FARE DUNQUE? A OFFRIRE UNA POSSIBILE RIPPOSTA È IL NUOVO DUO TRUSTED ACCESS REPORT 2024: NAVIGATING COMPLEXITY PRESENTATO DA CISCO IN COLLABORAZIONE CON IL CYENTIA INSTITUTE: UN DOCUMENTO REALIZZATO ATTRAVERSO L’ANALISI DEI DATI RELATIVI A OLTRE 16 MILIARDI DI AUTENTICAZIONI FATTE ATTRAVERSO 52 MILIONI DI Browser, 58 MILIONI DI ENDPOINT E 21 MILIONI DI TELEFONI DEL NORD AMERICA, DELL’AMERICA LATINA, DELL’EUROPA, DEL MEDIO ORIENTE E DI ASIA PACIFICA. QUEL CHE EMERGE È IL QUADRO DI UN RISCHIO CONTINUO PER LA Sicurezza E UNA SFIDA OPERATIVA PER I TEAM DI SICUREZZA E IT, CHE RENDE ORMAI EVIDENTE LA NECESSITÀ DI COSTRUIRE UNA STRATEGIA DI CYBERSECURITY CAPACE DI RESISTERE ALLE MINACCE PIÙ SOFISTICATE. PARTENDO DA UN PASSO CRUCIALE: IL SUPERAMENTO DELL’AUTENTICAZIONE A DUE FATTORI, CHE ORMAI NON BASTA PIÙ.

CRESCONO PASSWORDLESS E AUTENTICAZIONI A PIÙ FATTORI

Il report mostra due tendenze chiave: da un lato l’inarrestabile crescita del passwordless, con un aumento dell’adozione di accessi biometrici (ad esempio Touch ID) in aumento del 53%, dall’altro l’incremento costante della base clienti globale protetta dalla sicurezza dell’autenticazione a più fattori di Cisco Duo. Il numero di autenticazioni Mfa effettuate con Duo è infatti aumentato del 41% nell’ultimo anno, con paesi come la Germania che hanno registrato un aumento del 52,3% delle autenticazioni rispetto all’anno precedente. Nella regione Asia-Pacifico, il Giappone, le Filippine e l’Australia hanno registrato una crescita continua rispetto allo scorso anno, con un aumento rispettivamente del 28%, 24,9% e 16,9%. Per il primo anno misurato, il Brasile ha registrato il terzo più alto incremento di autenticazioni, con un aumento del 26,3% nell’utilizzo dell’Mfa rispetto al 2022.

CRESCE L’IMPORTANZA DI MISURE DI SICUREZZA POTENZIATE

Tutto ciò mentre emerge che i fallimenti causati da dispositivi non aggiornati sono aumentati del 74,7% nel 2023, un trend che rende sempre più necessari controlli severi per ridurre il rischio di utilizzo di Software non aggiornati. E mentre si registra la tendenza all’aumento del riconoscimento dell’importanza di misure di sicurezza potenziate, principalmente come risposta al crescente volume di minacce informatiche, ma anche come riflesso dei requisiti di conformità internazionali come Gdpr, C5, AgID o Hipaa.

LACUNE NELLA SICUREZZA: ECCO DA COSA DERIVANO

La sicurezza delle identità è una parte fondamentale della gestione degli accessi, spiega Cisco. La protezione e la verifica delle identità consentono a un sistema di gestione delle identità e degli accessi (Iam) di gestire l’accesso alle risorse in modo efficace e sicuro. Ma da cosa derivano le criticità in questo ambito? I motivi per cui si verificano lacune nella sicurezza delle identità sono molteplici. Per alcune aziende, la causa è la migrazione al cloud. Quando le aziende crescono e spostano le loro attività nel cloud, spesso devono introdurre nuovi sistemi IAam, senza però deprezzare completamente i sistemi Iam precedenti. Per altre aziende si tratta di migrare da una directory on-premise a una directory basata sul cloud, mantenendo però entrambe. Il terzo gruppo è composto da aziende che hanno acquisito una o più società e supportano numerose piattaforme di identità.

UNIRE I TEAM DI IDENTITÀ E DI SICUREZZA

Cisco sottolinea come la dispersione delle identità alimenti le vulnerabilità. “Sebbene i mondi dell’identità e della sicurezza si stiano unendo – spiega -, in molte grandi organizzazioni i team di sicurezza continuano a lavorare indipendentemente dai team Iam. La carenza di talenti rende la sicurezza dell’organizzazione ancora più impegnativa. Nelle organizzazioni di piccole e medie dimensioni, il reparto IT può essere composto solo da una manciata di persone che si occupano di molte cose. Le nuove tecnologie di sicurezza, come il rilevamento e la risposta alle minacce all’identità, possono contribuire a colmare il divario tra i team di identità e sicurezza“.

RIDURRE LE POSSIBILITÀ DI ATTACCO CON UN APPROCCIO OLISTICO

Quando l’igiene Iam è scarsa, le superfici di attacco delle identità delle organizzazioni aumentano e offrono ulteriori opportunità agli aggressori. Anche le indagini sugli incidenti sono difficili, senza una soluzione che riunisca i dati relativi alle identità da più fonti o che aiuti a trasmettere informazioni contestualizzate sulla postura dall’IT al Soc. Allo stesso modo, la visibilità sugli account non configurati e non utilizzati, compresi quelli dei dipendenti, degli appaltatori e dei servizi, è fondamentale. In questo quadro, le funzionalità di rilevamento delle minacce all’identità e di risposta sotto lo stesso tetto della gestione degli accessi stanno diventando una necessità. In tandem, queste funzionalità possono contribuire a ridurre al minimo le possibilità di successo degli attacchi basati sull’identità, offrendo al contempo una copertura olistica delle identità e delle applicazioni.

COSTRUIRE UNA STRATEGICA IAM EFFICACE: IL VADEMECUM

Con l’aumento della complessità e della sottigliezza delle minacce informatiche, l’adozione delle best practice Iam rappresenta un’evoluzione necessaria dei protocolli di sicurezza, fondamentale per salvaguardare le risorse, la reputazione e il futuro di qualsiasi organizzazione moderna. Ecco dunque gli step cruciali per porre le basi di una strategia di sicurezza efficace:

– Adozione a livello aziendale di un Mfa forte e passaggio alla richiesta di un Mfa resistente al phishing, come le chiavi di sicurezza Fido2 per gli account privilegiati;

– Verifica del fatto che solo i dispositivi affidabili, gestiti o non gestiti, possano accedere alle risorse aziendali;

– Impostazione di criteri di autenticazione degli utenti basati sui dati, che tengano conto dei livelli di rischio e dei punti di attenzione dell’organizzazione, con un’intelligente intensificazione dei fattori che non impedisca la produttività;

– Utilizzo di una moderna soluzione di single sign-on come strumento di applicazione delle policy per applicare i principi di zero trust e di accesso con il minimo privilegio per ogni applicazione;

– Adozione di soluzioni che valutano la telemetria degli utenti e dei dispositivi per identificare modelli di minacce e anomalie note;

– Utilizzo delle funzionalità di Identity Threat Detection and Response per ottenere visibilità sull’intero ecosistema di identità.