Gli hacker stanno sfruttando massicciamente una vulnerabilità di esecuzione di codice remoto, CVE-2021-25094 , nel plug-in Tatsu Builder per WordPress, che è installato su circa 100.000 siti web.

Si stima che fino a 50.000 siti Web eseguano ancora una versione vulnerabile del plug-in, sebbene una patch sia disponibile dall’inizio di aprile.

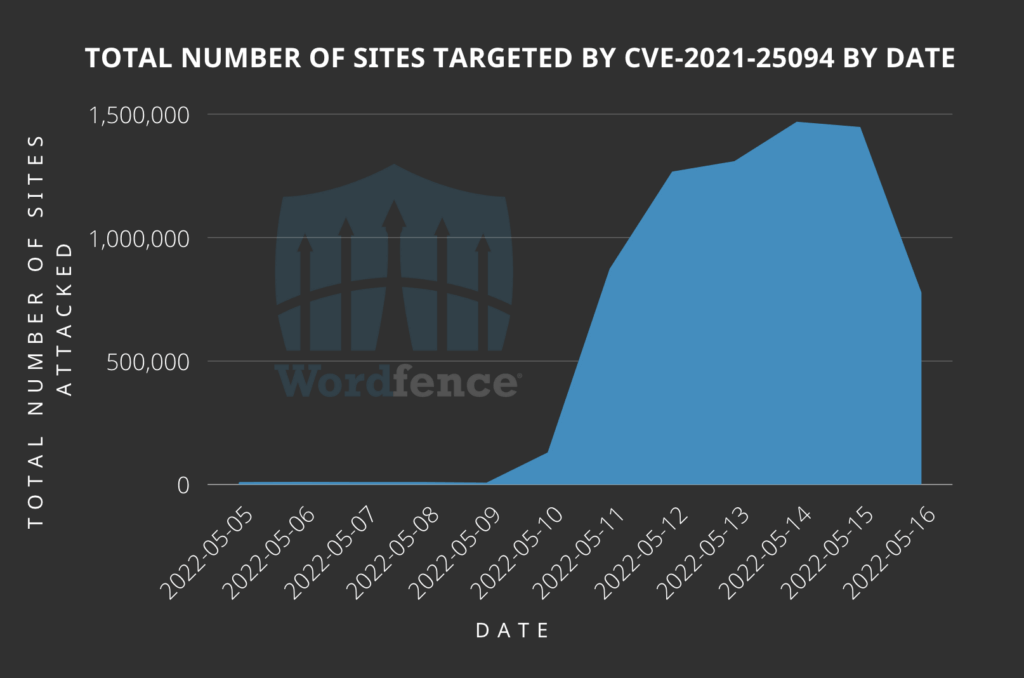

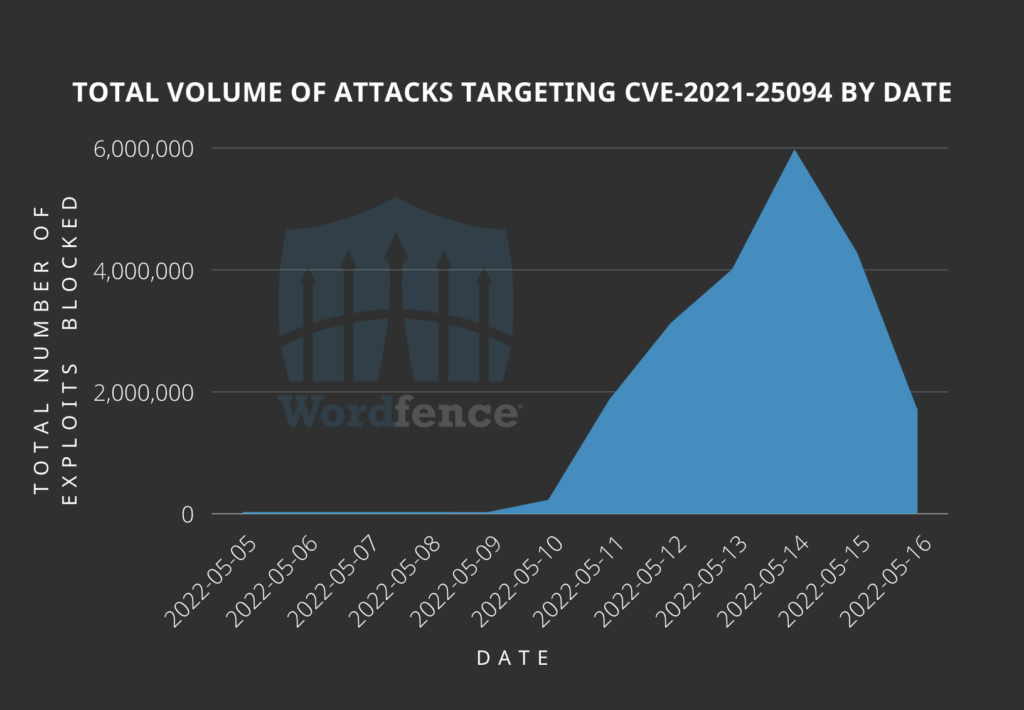

Grandi ondate di attacchi sono iniziate il 10 maggio 2022 e hanno raggiunto il picco quattro giorni dopo. Lo sfruttamento è attualmente in corso.

Tatsu Builder è un popolare plugin che offre potenti funzionalità di modifica dei modelli integrate direttamente nel browser web.

La vulnerabilità mirata è CVE-2021-25094 , consente a un utente malintenzionato remoto di eseguire codice arbitrario sui server con una versione obsoleta del plug-in (tutte le build precedenti alla 3.3.12).

Il difetto è stato scoperto dal ricercatore indipendente Vincent Michel, che lo ha rivelato pubblicamente il 28 marzo 2022, insieme al codice exploit proof of concept (PoC).

Il fornitore ha rilasciato una patch nella versione 3.3.13 e ha avvisato gli utenti via e-mail il 7 aprile 2022, esortandoli ad applicare l’aggiornamento.

Wordfence, un’azienda che offre una soluzione di sicurezza per i plugin di WordPress, ha monitorato gli attacchi in corso. I ricercatori stimano che ci siano tra 20.000 e 50.000 siti Web che eseguono una versione vulnerabile di Tatsu Builder.

Dettagli dell’attacco

Wordfence riferisce di aver visto milioni di attacchi contro i suoi clienti, bloccando ben 5,9 milioni di tentativi il 14 maggio 2022.

Il volume è diminuito nei giorni successivi, ma gli sforzi di sfruttamento continuano a livelli elevati.

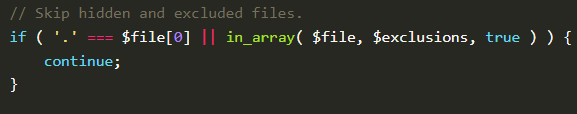

Gli attori delle minacce tentano di iniettare un contagocce di malware in una sottocartella della directory “wp-content/uploads/typehub/custom/” e di trasformarlo in un file nascosto.

Il contagocce si chiama “.sp3ctra_XO.php” e ha un hash MD5 di 3708363c5b7bf582f8477b1c82c8cbf8.

Wordfence riporta che più di un milione di attacchi provenivano da soli tre indirizzi IP: 148.251.183[.]254, 176.9.117[.]218 e 217.160.145[.]62. Si consiglia agli amministratori di siti Web di aggiungere questi IP alla loro lista di blocco.

Naturalmente, questi indicatori di compromissione non sono stabili e l’attaccante potrebbe passare a diversi, soprattutto ora che sono stati pubblicamente esposti.

Si consiglia vivamente a tutti gli utenti del plug-in Tatsu Builder di eseguire l’aggiornamento alla versione 3.3.13 per evitare rischi di attacco.